Synology-NASに総当り仕掛けられてた

自宅のSynologyNASはアクセスがない場合20分程度でHDDスリープするように設定しているが、最近は使ってないのにずっとONになってることがあったのでログインして調べてみた。

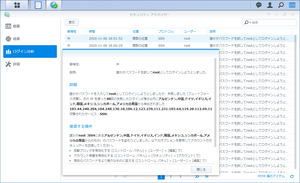

すると、

という感じで、1週間ぐらい前からずっと総当たり攻撃でroot権奪取に晒され続けていた。

ナンテコッタイ/(^o^)\

24時間休むこと無く5秒に1回rootに対してランダム攻撃(たまにabcとか適当なIDあり)されていたのでログの蓄積量がエグいことになってる。

ちゃんと初心者にわかりやすく分析警告出してくれてるSynologyのセキュリティアドバイザー、マジ優秀。(そしてメールのお知らせ機能を使ってない自分が無能の極み..)

一旦ルータ側のポート設定を緊急閉鎖する。

アクセスが止まったことを確認してどこが攻撃されたのかを確認。

WebブラウザやFTPSはちゃんとポートを変えていたのだが、遠隔バックアップ(rsync)に使うポートはデフォルトポートを使っていて、しかもSSH認証なのでこいつがモロに攻撃対象となっていた。

どう修正しようかと悩んだが、幸いなことに「rsync」のポート開放が必要なのは「同期を受け取る側」で、今回の発端である「同期を送る側」のポート開放は不要なことに気付いた。

そこでルータ側のポート開放設定を削除することでひとまずSSHログインの総当たり攻撃は収まり、HDDがスリープ状態に入ることも確認できた。

有効なURLであることは悟られたと思うので、今後他のサービスポートに対しても攻撃が認められればURLを更新してとんずらするしか無いな、と思った。

セキュリティ対策も検知だけでは駄目で、得られた情報から対策を打てる運用を継続してしないとセキュリティ確保は難しい。

すると、

という感じで、1週間ぐらい前からずっと総当たり攻撃でroot権奪取に晒され続けていた。

ナンテコッタイ/(^o^)\

24時間休むこと無く5秒に1回rootに対してランダム攻撃(たまにabcとか適当なIDあり)されていたのでログの蓄積量がエグいことになってる。

ちゃんと初心者にわかりやすく分析警告出してくれてるSynologyのセキュリティアドバイザー、マジ優秀。(そしてメールのお知らせ機能を使ってない自分が無能の極み..)

一旦ルータ側のポート設定を緊急閉鎖する。

アクセスが止まったことを確認してどこが攻撃されたのかを確認。

WebブラウザやFTPSはちゃんとポートを変えていたのだが、遠隔バックアップ(rsync)に使うポートはデフォルトポートを使っていて、しかもSSH認証なのでこいつがモロに攻撃対象となっていた。

どう修正しようかと悩んだが、幸いなことに「rsync」のポート開放が必要なのは「同期を受け取る側」で、今回の発端である「同期を送る側」のポート開放は不要なことに気付いた。

そこでルータ側のポート開放設定を削除することでひとまずSSHログインの総当たり攻撃は収まり、HDDがスリープ状態に入ることも確認できた。

有効なURLであることは悟られたと思うので、今後他のサービスポートに対しても攻撃が認められればURLを更新してとんずらするしか無いな、と思った。

セキュリティ対策も検知だけでは駄目で、得られた情報から対策を打てる運用を継続してしないとセキュリティ確保は難しい。

PR

コメント

最新コメント

[05/30 Caldia]

[05/19 C-PON]

[10/03 vrmkyobuilding]

[05/10 Caldia]

[05/04 USO800鉄道]